OAuth 2.0

Ниже рассматриваются способы настройки и валидации механизмов авторизации OAuth 2.0 на платформе Entaxy ION, а также приводятся примеры конфигурации двух ключевых типов авторизации:

-

OAUTH STAND ALONE: Режим, обеспечивающий автономную авторизацию с использованием локально управляемых ключей и настроек, без зависимости от внешних сервисов;

-

OAUTH INTROSPECT: Механизм, позволяющий проверку и валидацию токенов доступа через вызов introspection endpoint для получения информации о токене и его состоянии.

Пример настройки и валидации JWK/JKS keystore с OAuth Stand Alone с использованием REST API

Для этого примера вам понадобятся:

-

Файл

.jwkили.jksдля хранения ключей и сертификатов. -

Схема OpenAPI: для настройки REST-сервиса, защищенного OAuth Stand Alone.

Создание JWK keystore

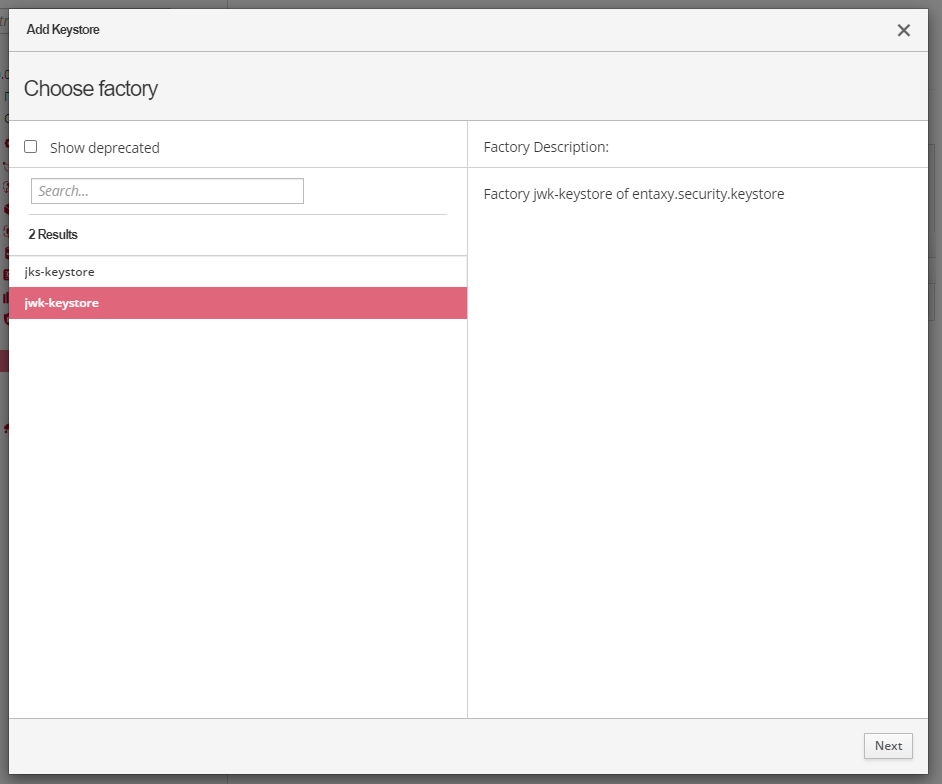

-

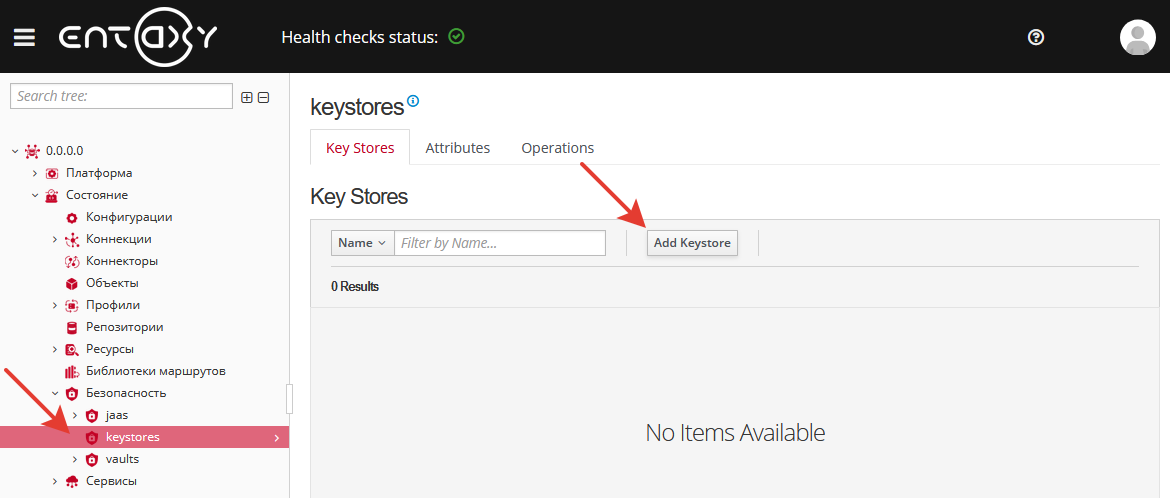

Переходим в раздел

Безопасность→ подразделKeystoresи нажимаем кнопкуAdd Keystore;

-

Выбираем фабрику jwk-keystore и нажимаем кнопку

Next

-

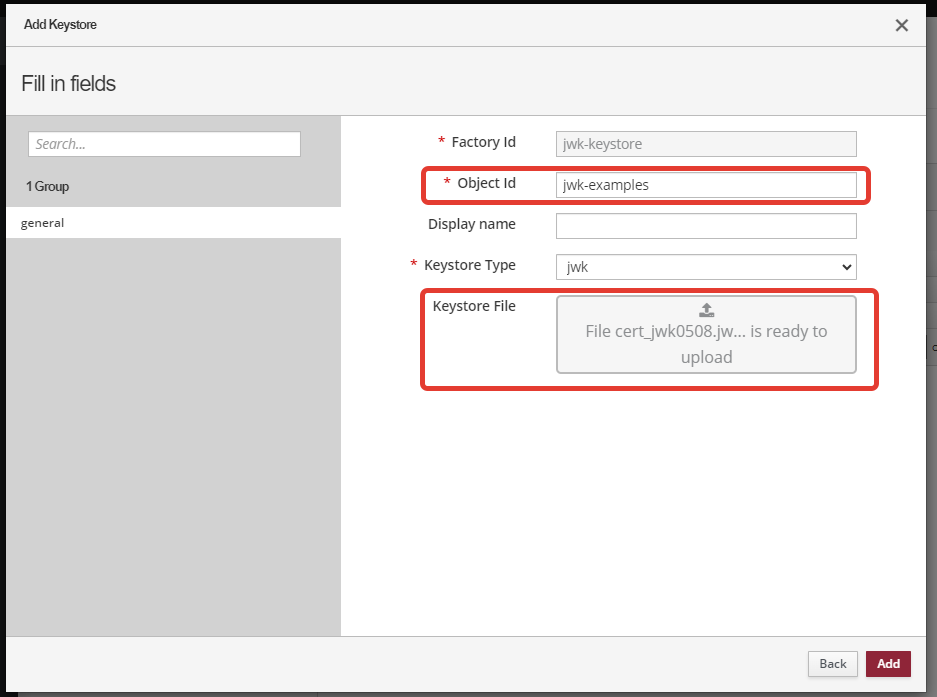

Заполняем обязательное поле

Object Id; -

В

Keystore Fileзагружаем подготовленный .jwk файл;

Пример JWK:

{ "keys": [ { "kid": "jwk_examples", "kty": "RSA", "alg": "RS256", "use": "sig", "n": "ЗДЕСЬ_ДОЛЖЕН_БЫТЬ_МОДУЛЬ_RSA_КЛЮЧА_В_BASE64_URL", "e": "AQAB", "x5c": [ "ЗДЕСЬ_ДОЛЖЕН_БЫТЬ_СЕРТИФИКАТ_X509_В_BASE64" ], "x5t": "ЗДЕСЬ_ДОЛЖЕН_БЫТЬ_SHA1_ОТПЕЧАТОК_СЕРТИФИКАТА_В_BASE64_URL", "x5t#S256": "ЗДЕСЬ_ДОЛЖЕН_БЫТЬ_SHA256_ОТПЕЧАТОК_СЕРТИФИКАТА_В_BASE64_URL" } ] } -

Нажимаем кнопку

Addдля создания JWK keystore; -

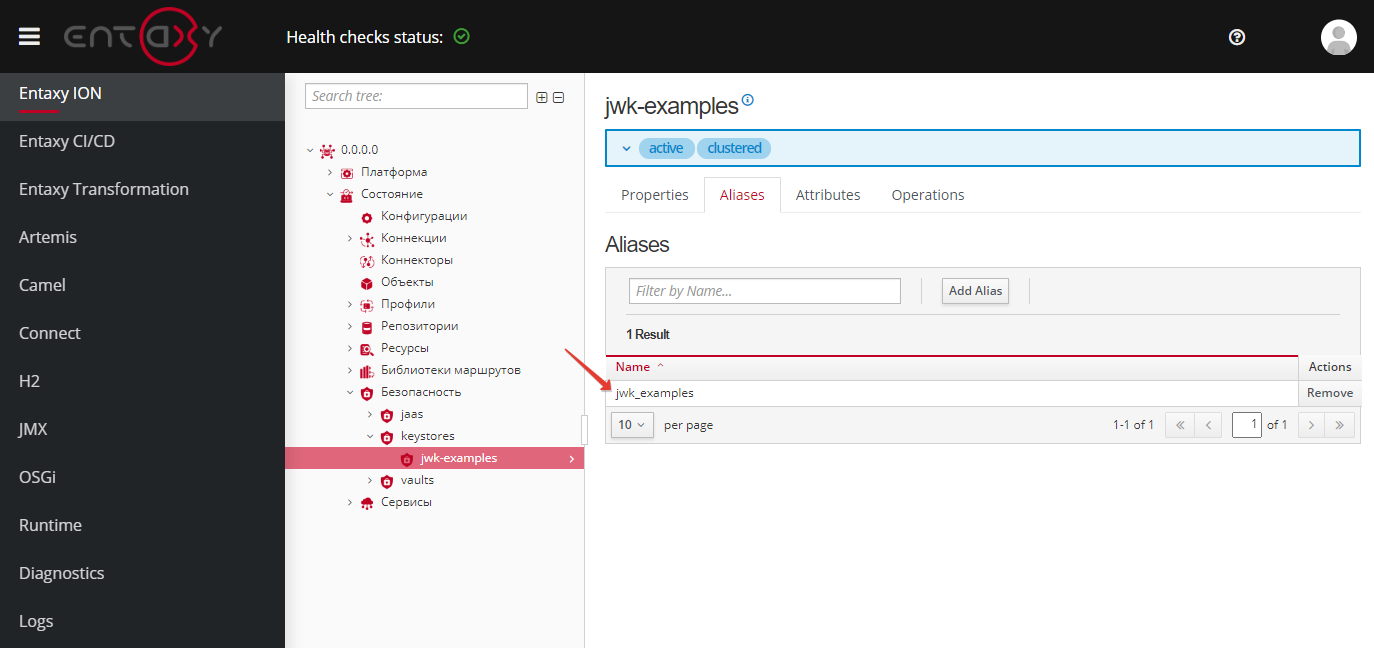

В keystore создается alias, название которого равно значению уникального идентификатора ключа

kidиз загруженного файла .jwk:

-

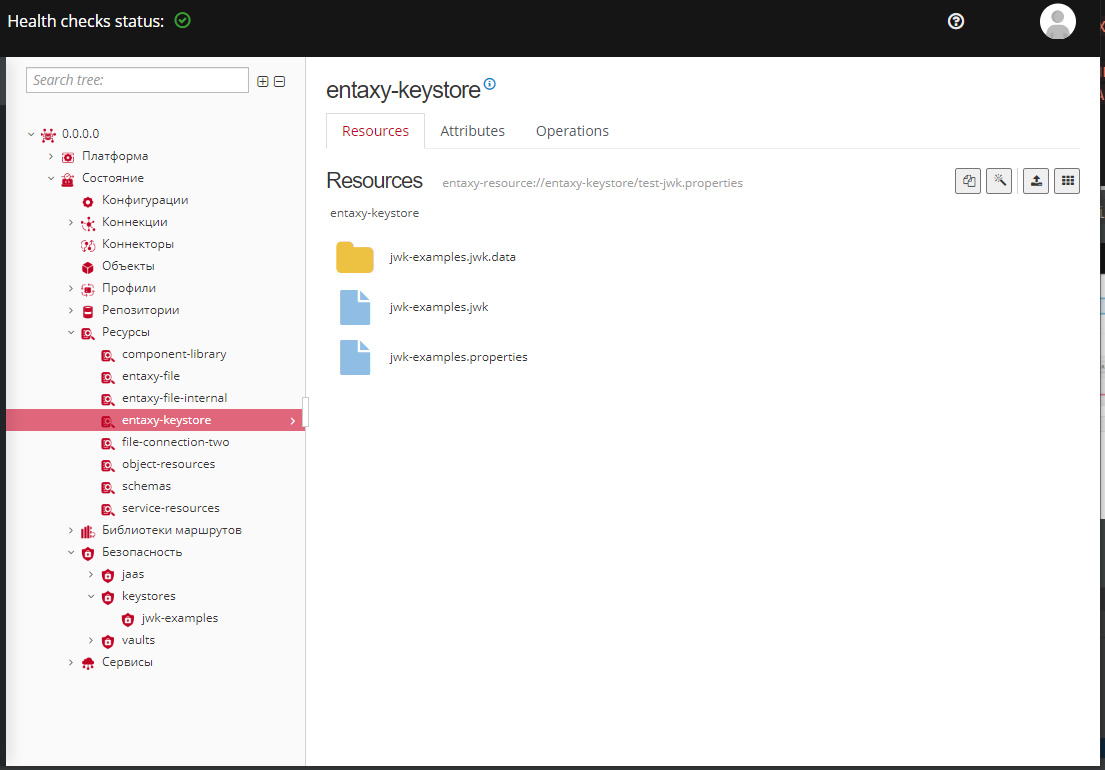

В реестре ресурсов формируются следующие конфигурационные файлы:

-

Файл

jwk-examples.properties- конфигурационный файл, содержащий параметры для настройки JWK keystore (тип keystore, путь к файлу keystore и пароль); -

Файл

jwk-examples.jwk- файл, содержащий ключи в формате JSON Web Key (JWK); -

Папка

jwk-examples.jwk.data- содержащая дополнительные файлы данных и метаданные.

-

Создание JKS keystore

-

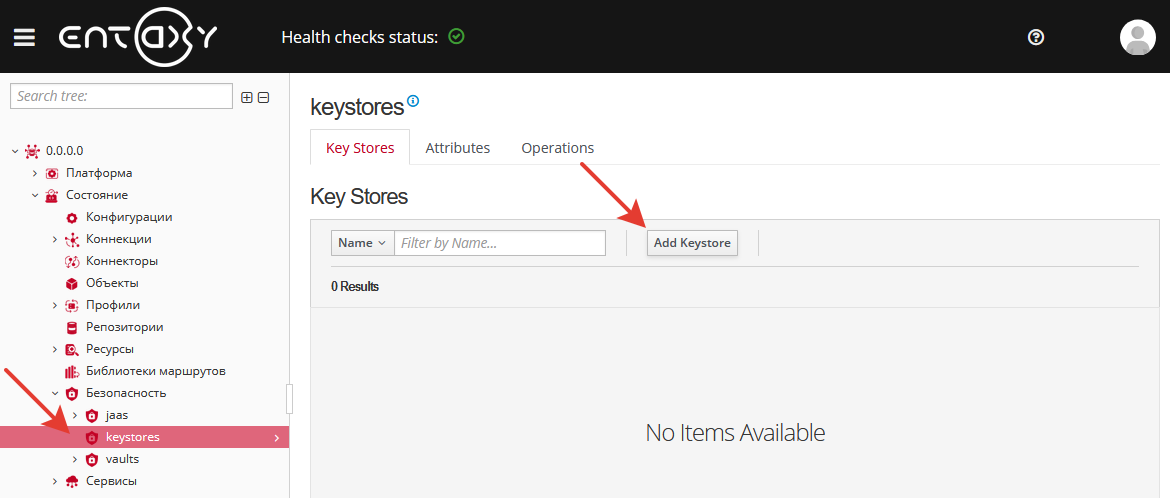

Переходим в раздел

Безопасность→ подразделKeystoresи нажимаем кнопкуAdd Keystore;

-

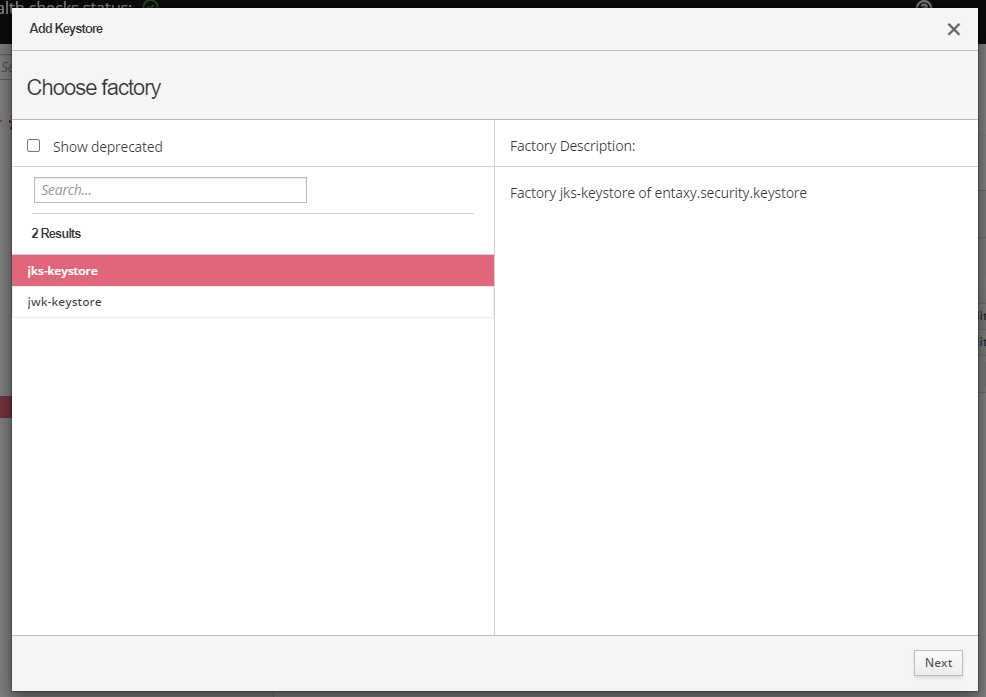

Выбираем фабрику jks-keystore и нажимаем кнопку

Next

-

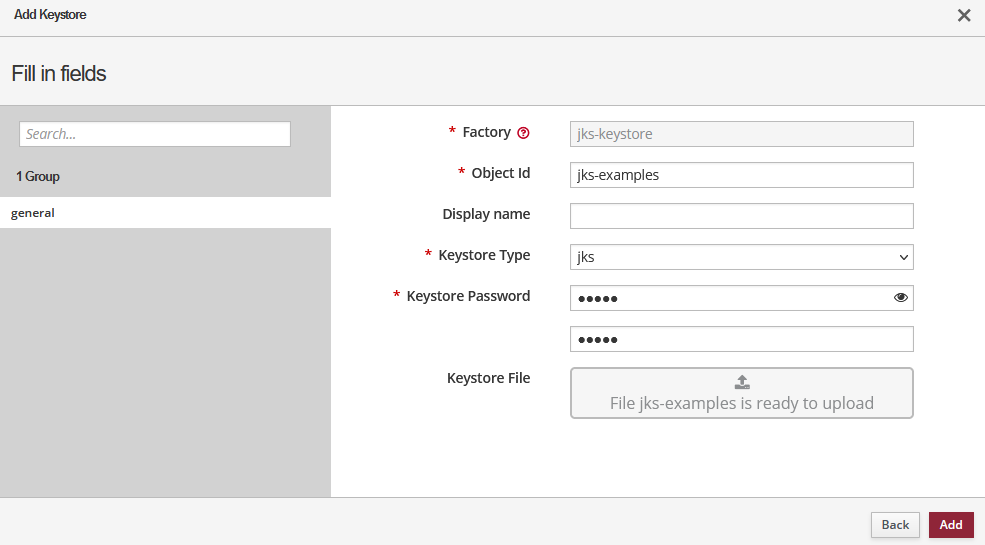

Заполняем обязательное поле

Object Id; -

В обязательном поле

Keystore Typeвыбираем тип загружаемого keystore.jksили.p12; -

В обязательное поле

Keystore Passwordвводим пароль для .jks файла дважды; -

В

Keystore Fileзагружаем подготовленный .jks файл;

-

Нажимаем кнопку

Addдля создания JKS keystore; -

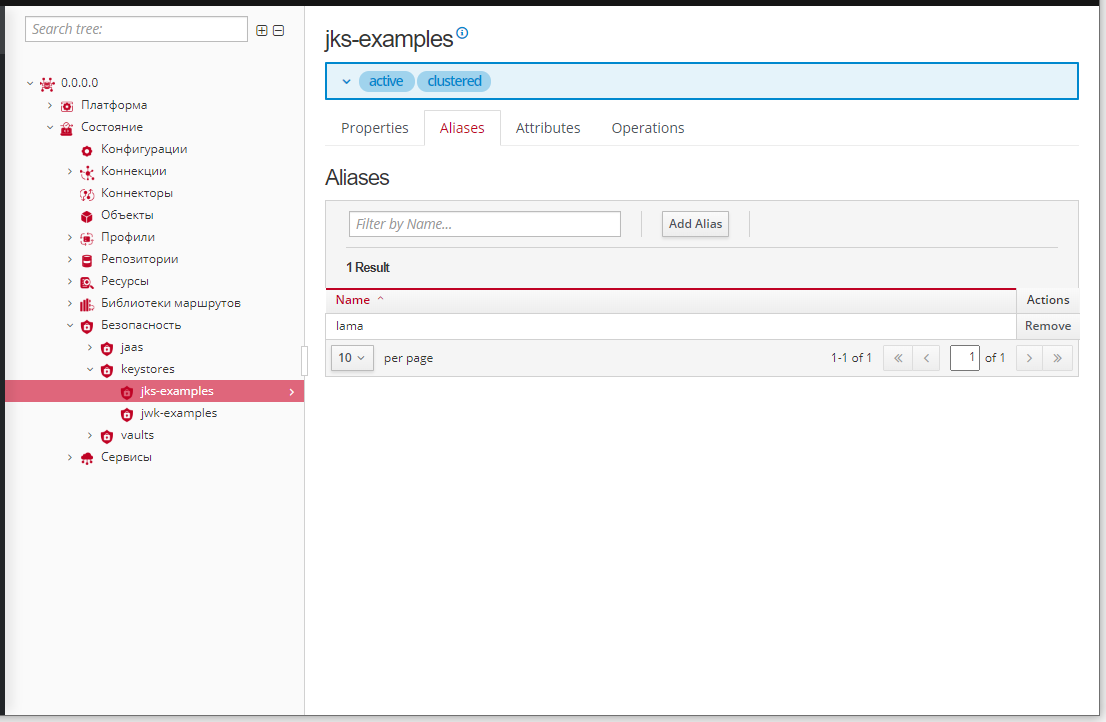

В keystore создается alias c названием указанным в .jks файле;

-

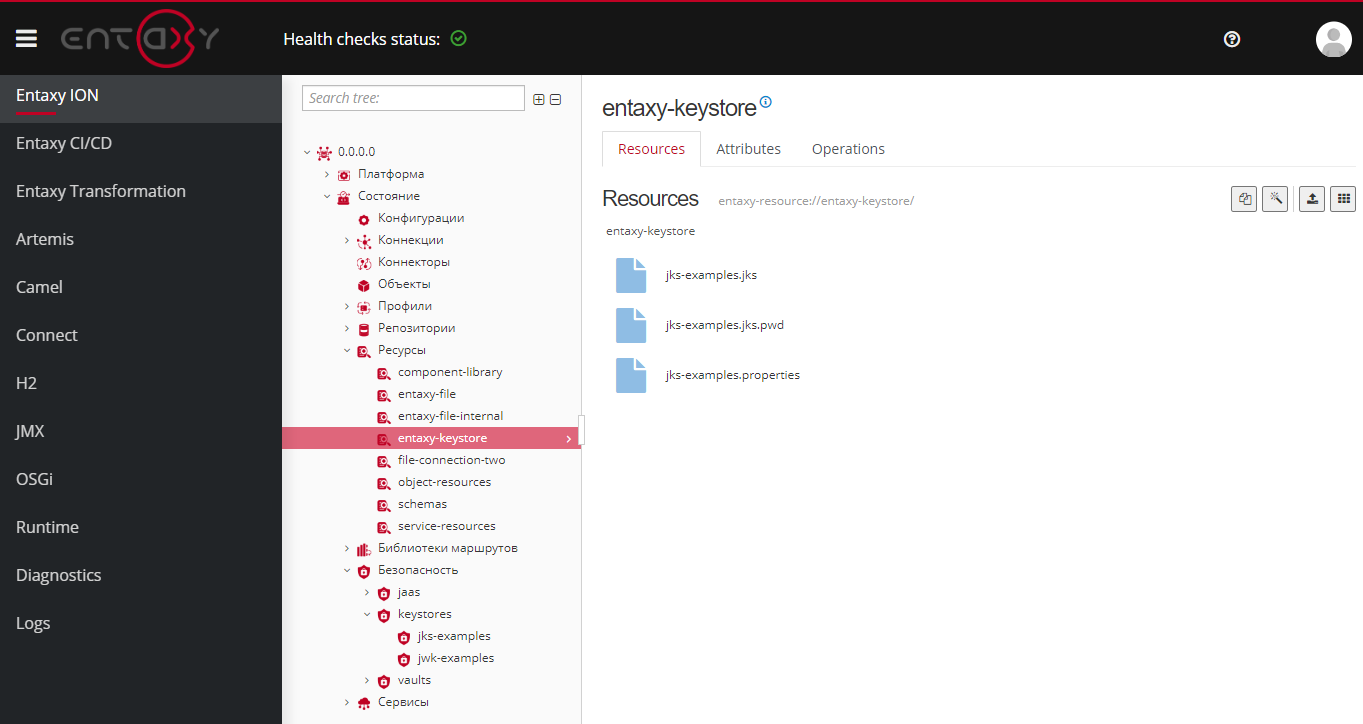

В реестре ресурсов формируются следующие конфигурационные файлы:

-

Файл

jks-examples.properties- конфигурационный файл, содержащий параметры для настройки JKS keystore (тип keystore, путь к файлу keystore и пароль). -

Файл

jks-examples.jks- содержащий ключи и сертификаты в формате Java KeyStore (JKS). -

Файл

jks-examples.jks.pwd- содержащий пароль для JKS keystore, используемый для доступа к ключам и сертификатам.

-

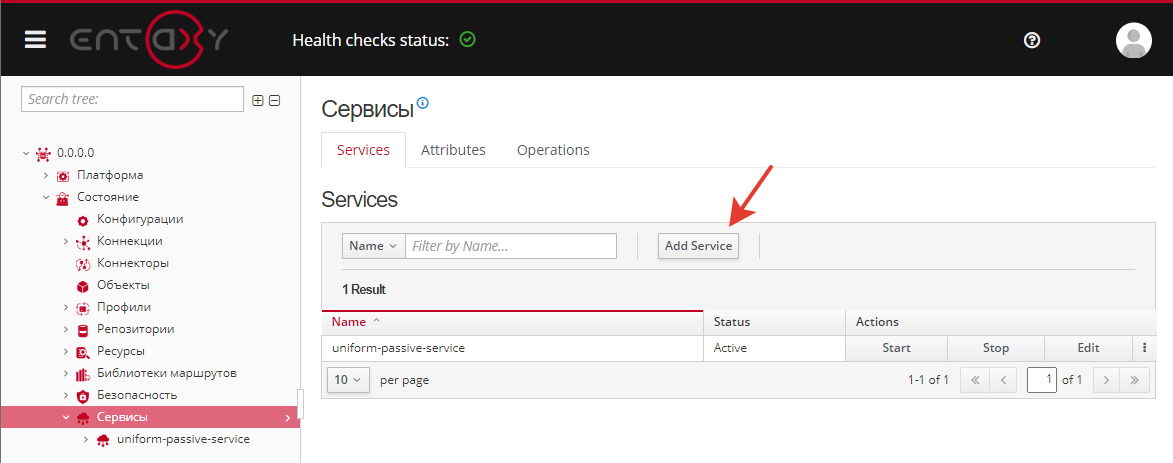

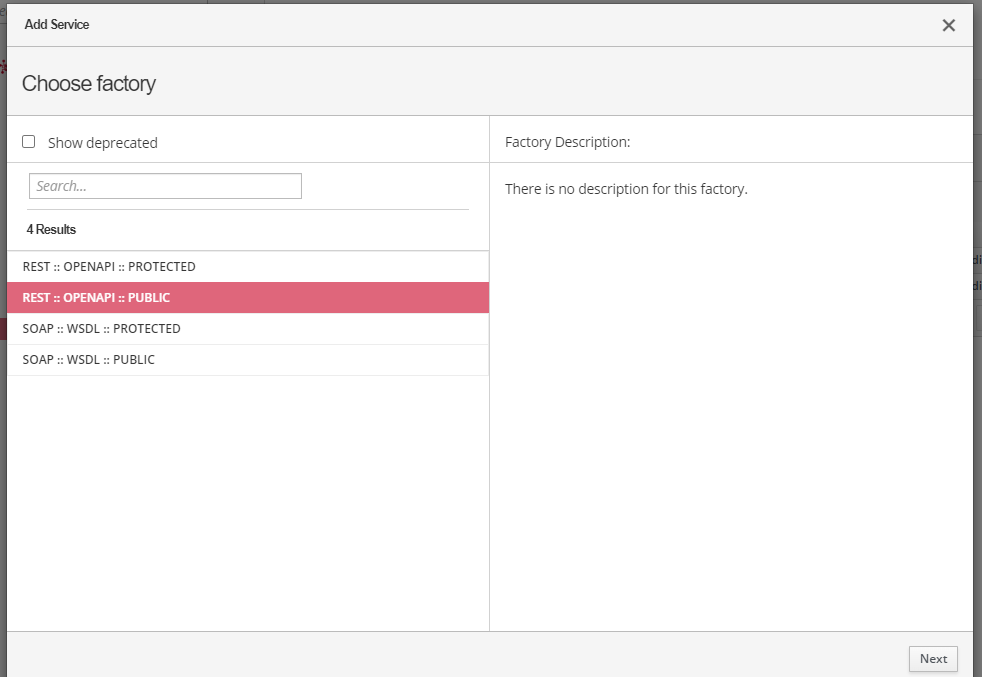

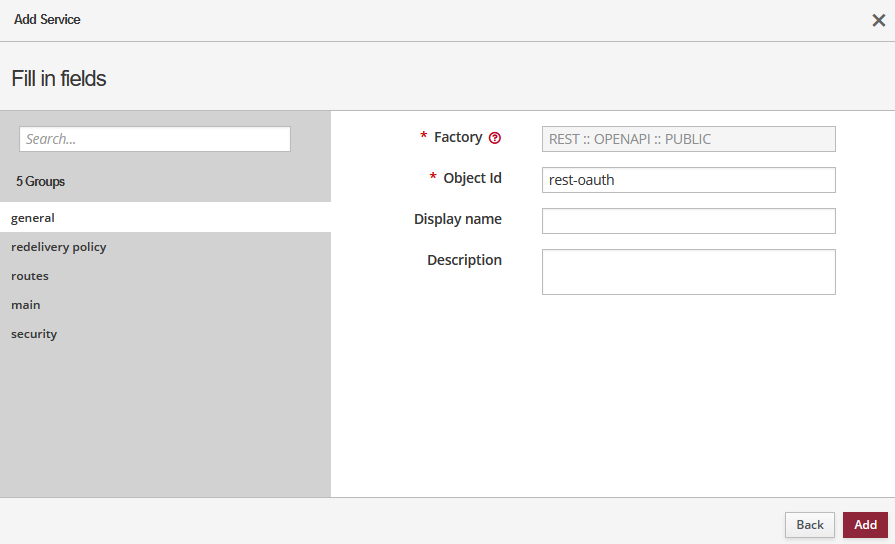

Создание REST-сервиса

-

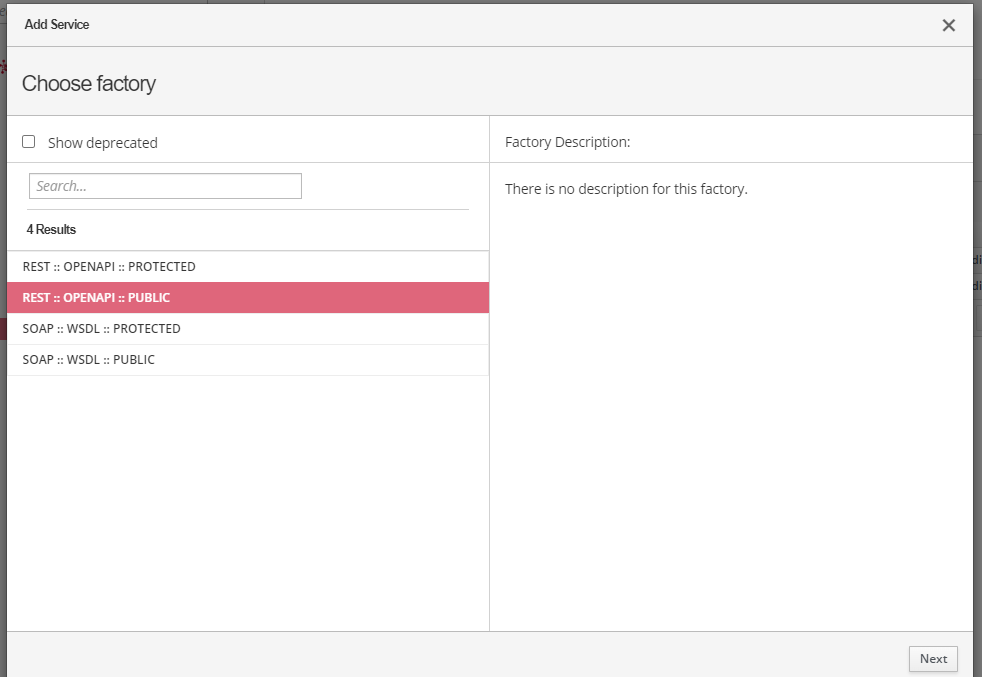

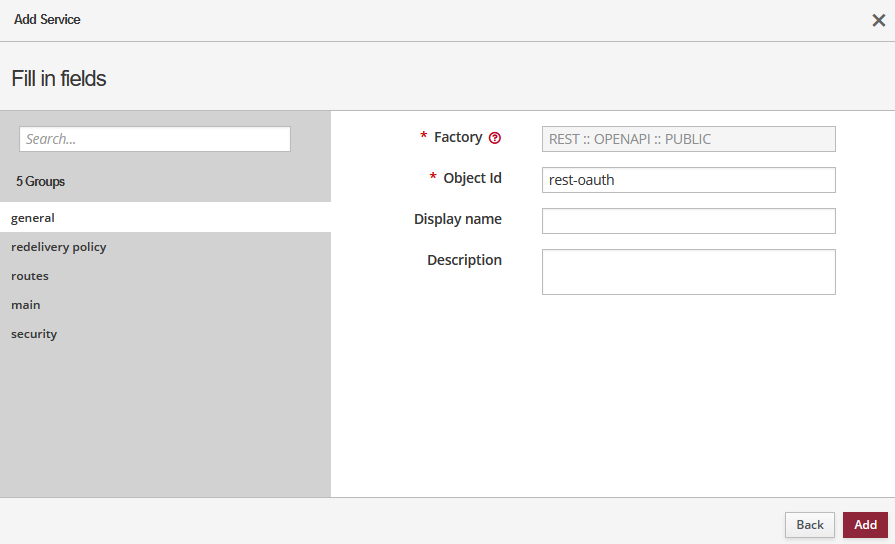

Переходим в раздел

Сервисыв дереве меню и создаем публичный REST-сервис:

-

В разделе параметров

Generalзаполняем обязательное поле Object Id;

-

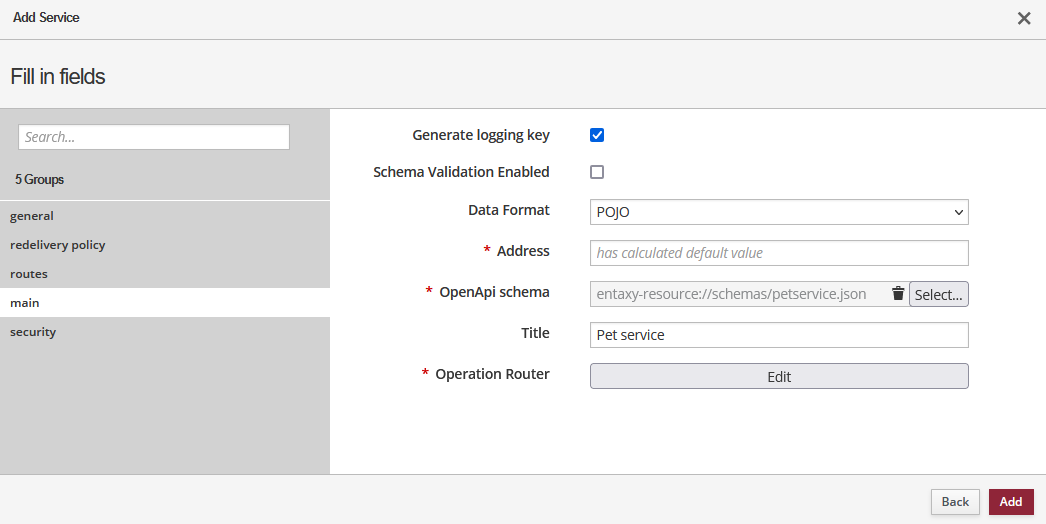

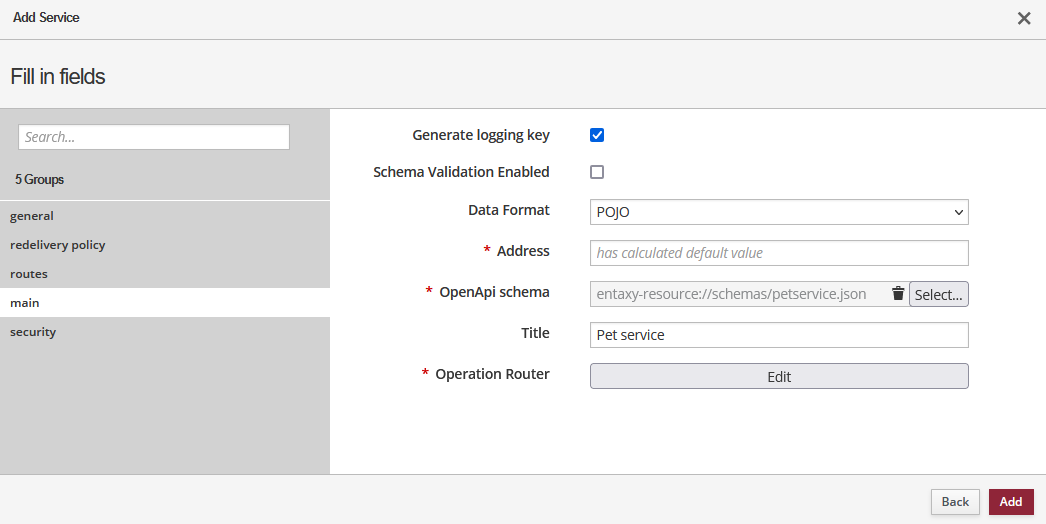

В разделе параметров

Mainв обязательном поле для загрузки файлаOpenApi schemaвыбираем предварительно загруженную в реестр схемуOpenApi;

-

В разделе параметров

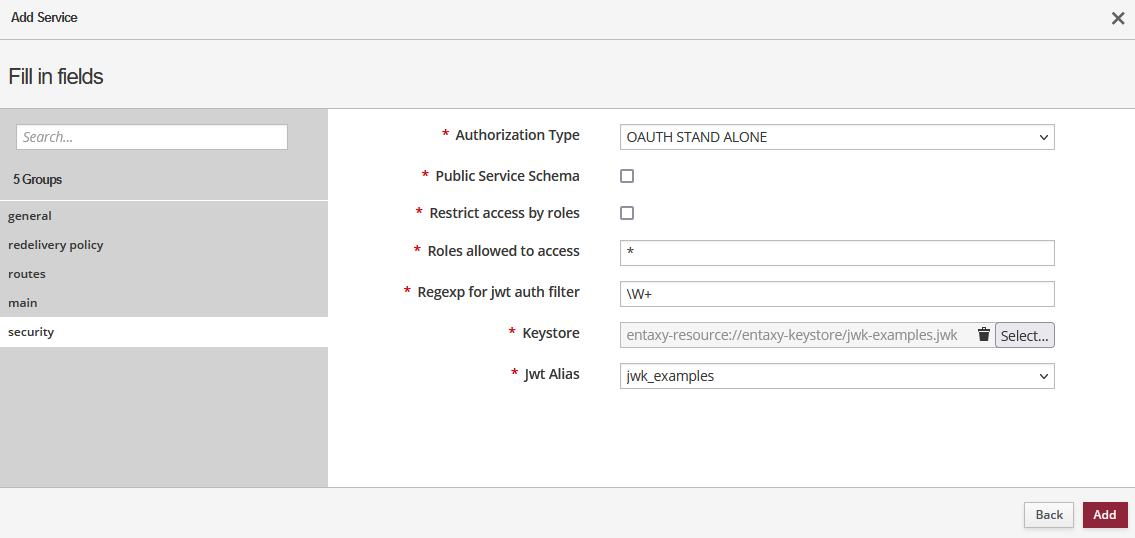

Securityзаполняем обязательные поля:-

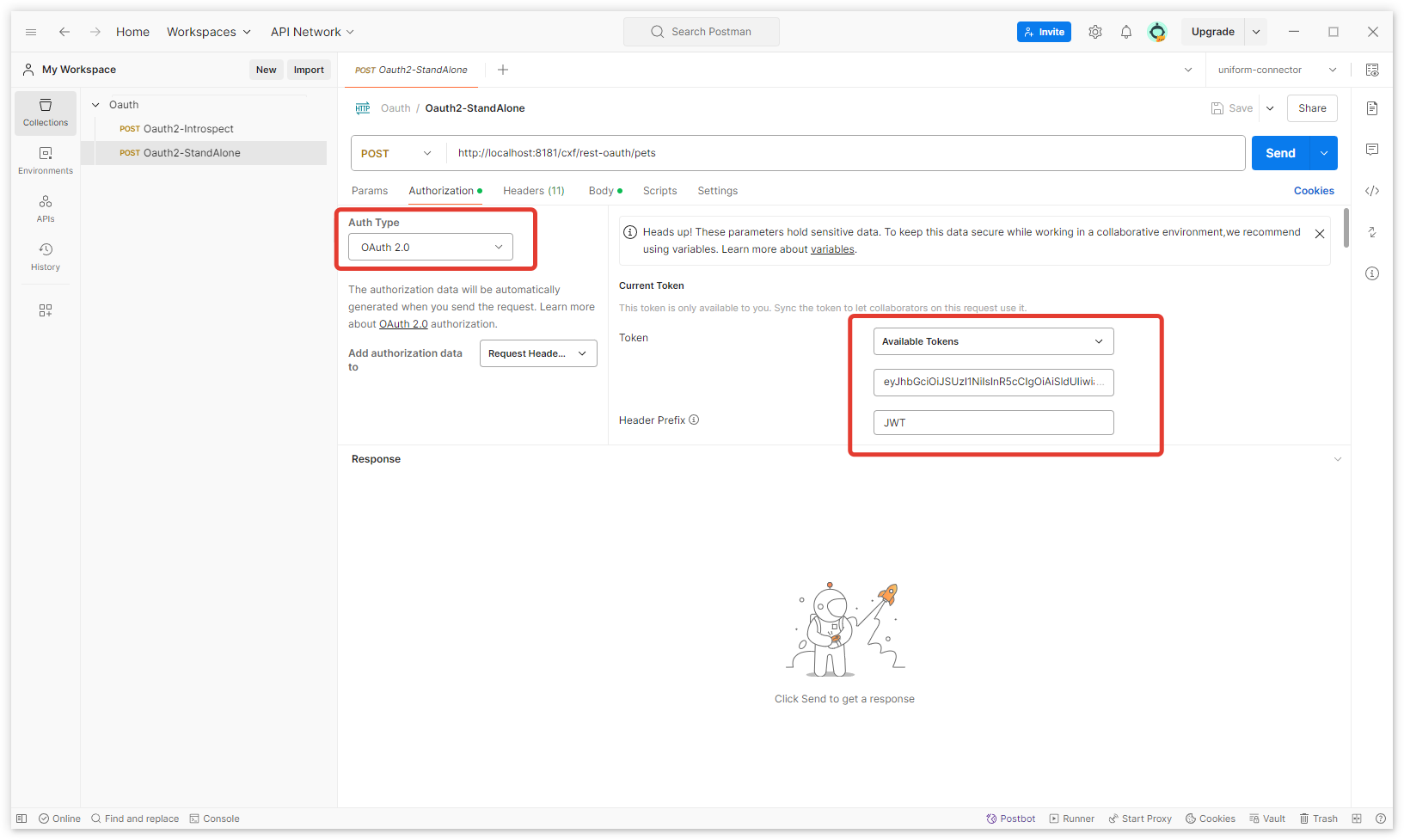

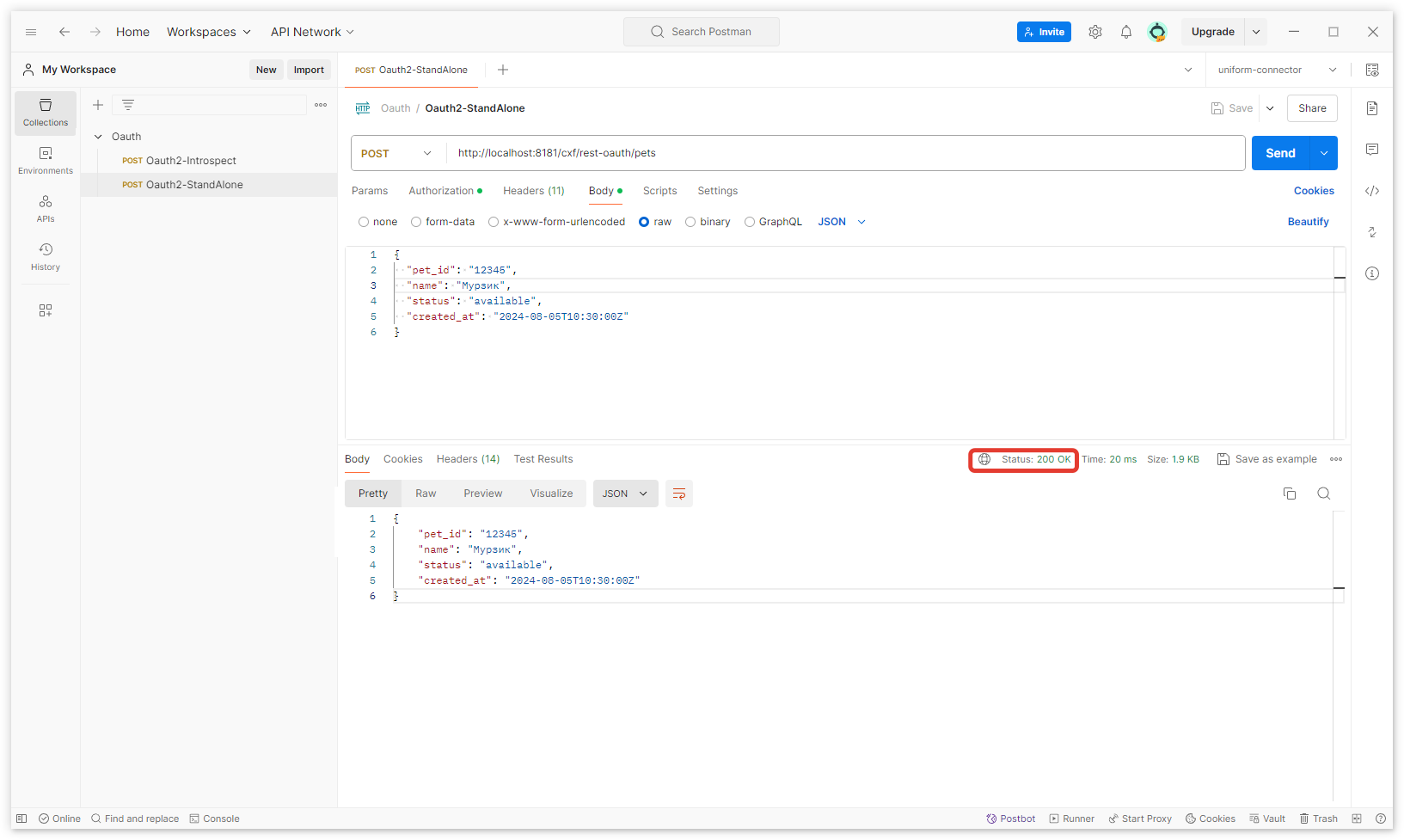

Authorization Type: выбираем

OAUTH STAND ALONE(авторизация с использованием автономного OAuth); -

Keystore: выбираем из реестра ресурсов

.jwkили.jksфайл; -

Jwt Alias: указываем alias keystore.

-

-

Нажимаем кнопку

Addдля добавления сервиса.

Пример настройки и валидации OAuth Introspect с использованием REST API

Для этого примера вам понадобятся:

-

client_idиclient_secret: для аутентификации и проверки токена через introspection endpoint. -

Схема OpenAPI: для настройки REST API, защищенного OAuth Introspect.

Настройка Vaults

-

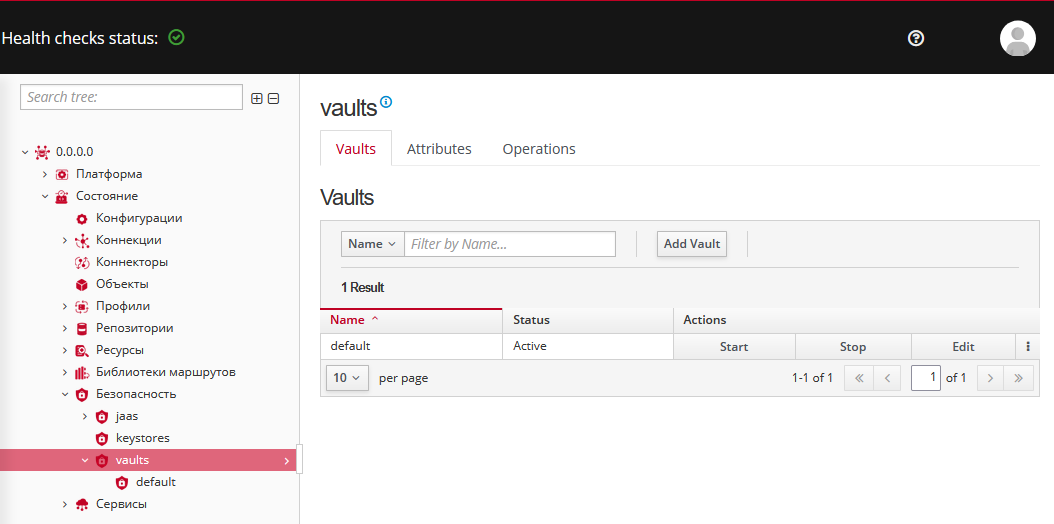

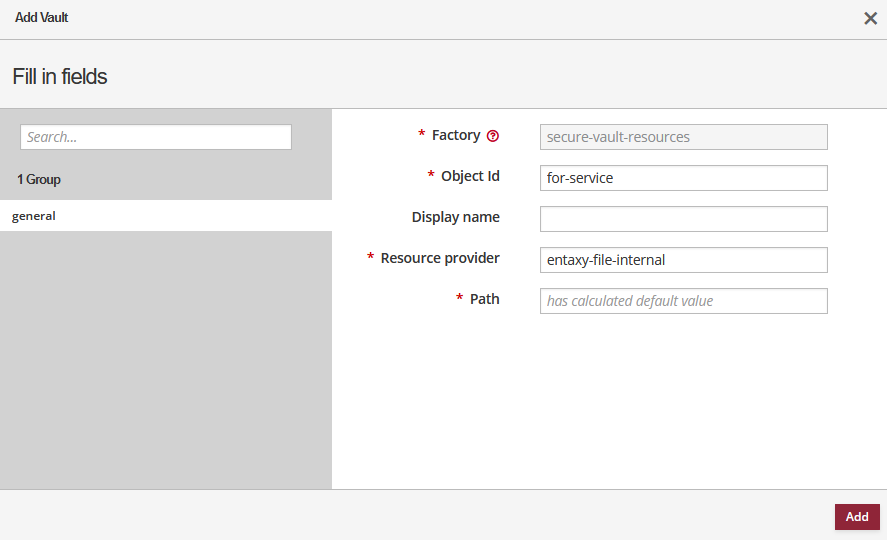

Переходим в раздел

Безопасность→ подразделVaultsи нажимаем кнопкуAdd Vault;

-

Заполняем обязательное поле

Object Id;

-

Нажимаем кнопку

Addдля добавления Vaults; -

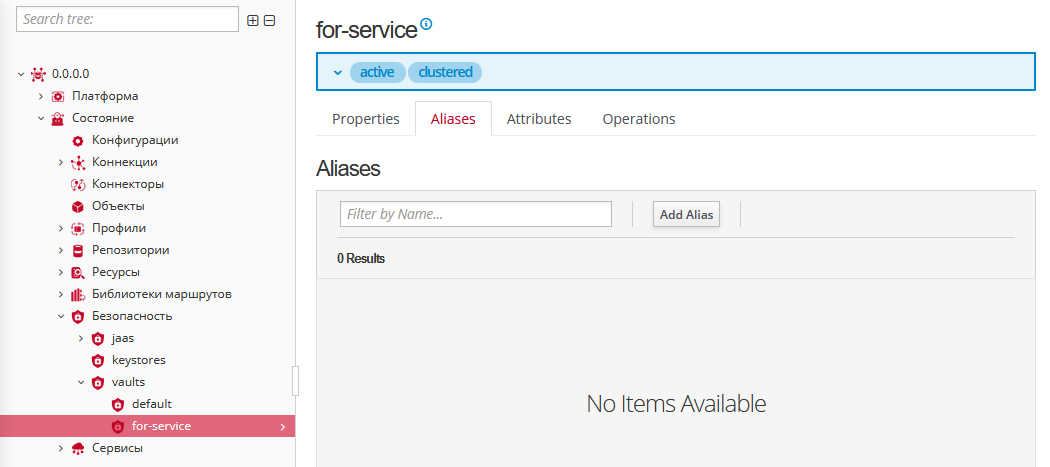

Выбираем созданный Vaults и переходим на вкладку

Aliases;

-

Нажимаем кнопку

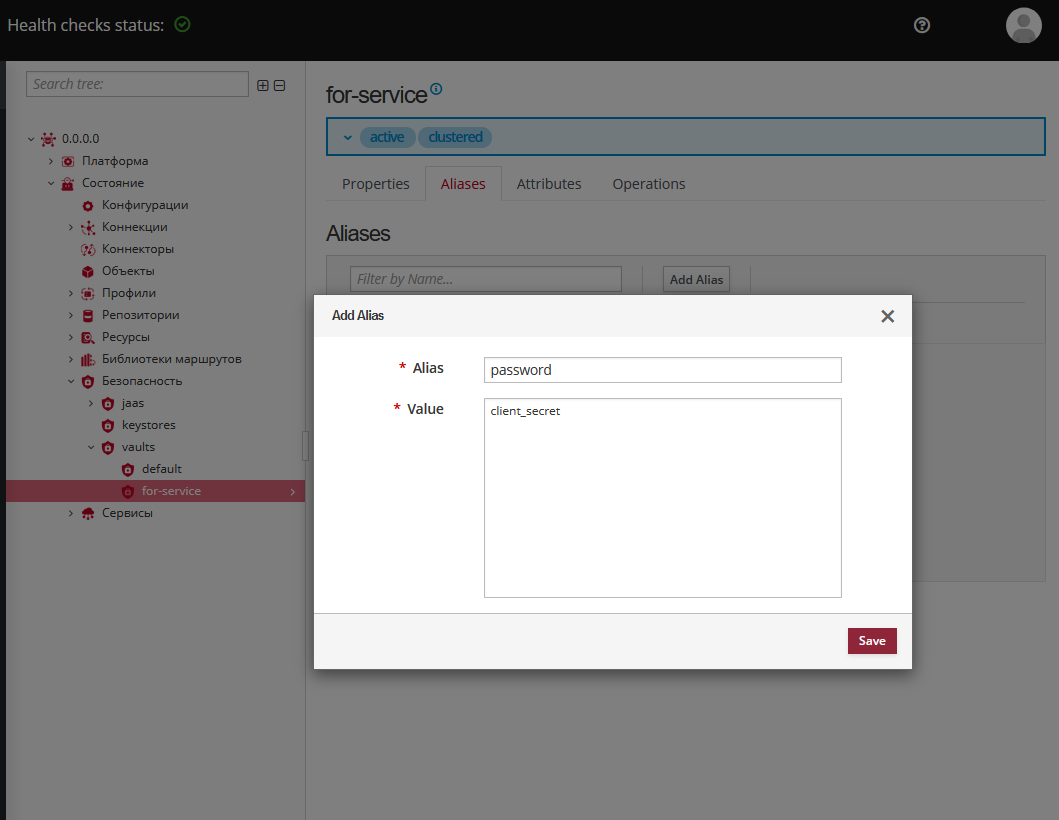

Add Aliasдля добавления alias;

-

Указываем название alias как

passwordи заполняем Value даннымиclient_secret; -

Нажимаем кнопку

Saveдля сохранения Alias;

Создание REST-сервиса

-

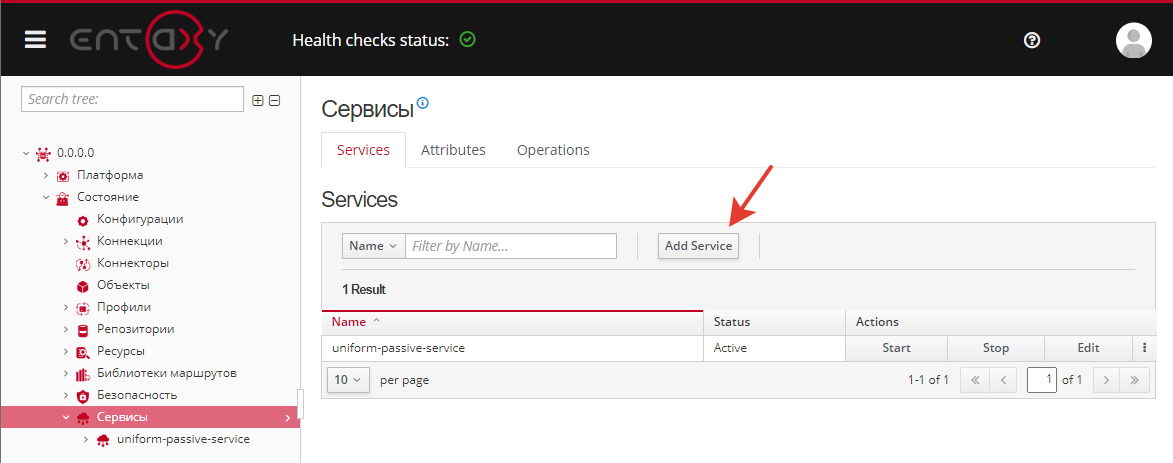

Переходим в раздел

Сервисыв дереве меню и создаем публичный REST-сервис:

-

В разделе параметров

Generalзаполняем обязательное поле Object Id;

-

В разделе параметров

Mainв поле для загрузки файлаOpenAPI schemaвыбираем предварительно загруженную в реестр схему OpenAPI.

-

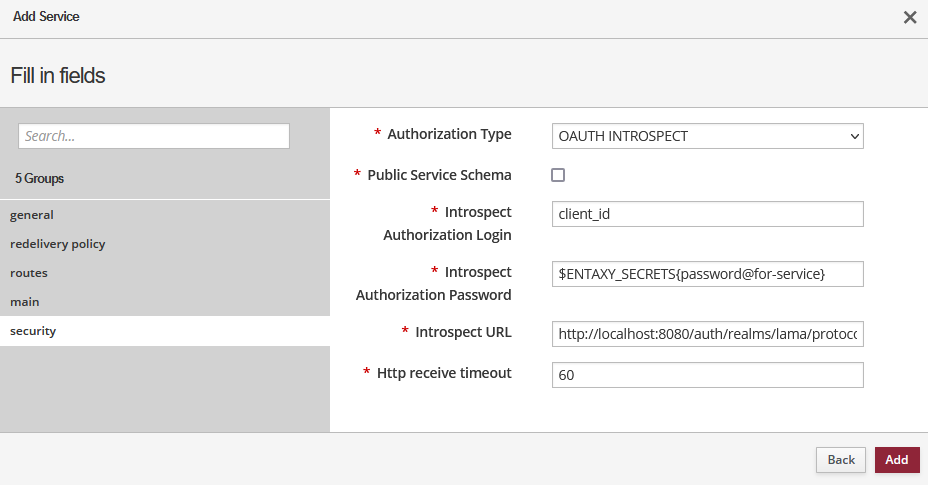

В разделе параметров

Securityзаполняем обязательные поля:-

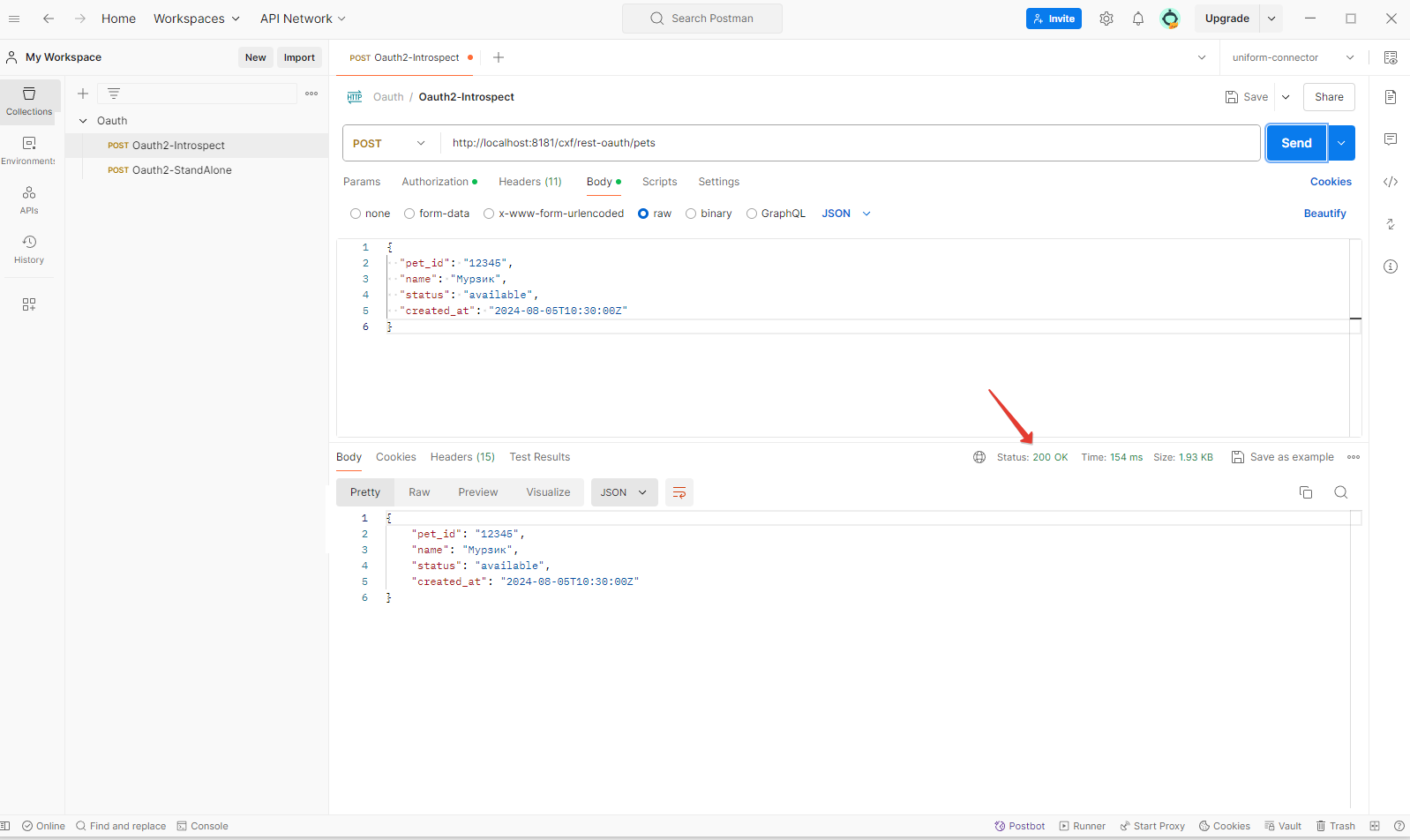

Authorization Type: выбираем

OAUTH INTROSPECT(авторизация с использованием механизма проверки токенов через introspection endpoint); -

Introspect Authorization Login: Логин для авторизации (в примере используется client_id);

-

Introspect Authorization Password: Пароль для аутентификации при запросе проверки токена (в примере используется client_secret). По умолчанию задан параметр $ENTAXY_SECRETS{password@for-service}, где for-service — это название хранилища секретов в системе Vaults, а password — это alias в указанном хранилище, содержащий client_secret.

-

Introspect URL: URL-адрес для запроса информации о токене, который позволяет проверить его валидность и получить данные о нем.

-

Http receive timeout: Максимальное время ожидания для получения ответа от сервера при запросе информации о токене. Значение по умолчанию - 60 секунд.

-

-

Нажимаем кнопку

Addдля добавления сервиса.